SIEMってサイトの信頼性向上に寄与するの?

自己紹介

はじめまして!ココナラでHead of Informationを努めているゆーたです!

プロダクトインフラから社内情報システム、セキュリティを担当する部署のエンジニアマネージャーを務めています。

はじめに

昨今、DDoS攻撃や不正アクセスなど、Webサービスが攻撃にさらされる機会は年々増加の一途を辿っています。 SRE / DevOpsの組織でセキュリティ運用を兼務している企業も少なくないのではないでしょうか。

セキュリティ観点でのログ分析は「インシデント発生時のリアクティブな調査・分析」から「日々の傾向分析〜アクション創出といったプロアクティブな対応」を可能とします。 ココナラではセキュリティログ分析の運用効率化 / トイル削減を目的にSIEMを導入し、結果として信頼性向上へも寄与しています。

SIEMを使う上での勘所やメリット / デメリット、運用方法、SRE / DevOps / セキュリティという領域が異なりつつも重なる技術に対する染み出しとそれらをインテグレートした運用の実現に向けた取り組みをご紹介します。

信頼性向上 × SIEM

突然ですが、「セキュリティログ分析」に取り組んでいますか? ココナラではログは溜めていたものの、「セキュリティログ分析」に取り組み始めたのは2022年からです。

セキュリティログ分析とは、分析、検知、監査、監視など目的は様々だと思います。 ココナラでは 「ある時点のシステムの状態(コンディション)を把握」し、そこから「対応が必要な場合の打ち手を創出する」」 ことを目的として、実施しています。

また、システムの規模が多くなればなるほど、ログの量が膨大となるため、 分析の仕組みが不可欠となる と考えています。

前述の観点をSREとして考えてみると、

という捉え方もできるので、SREの視点からセキュリティログ分析に取り組んでみました。

セキュリティログ分析の課題と効果

セキュリティログ分析を行う上での課題は大きく分けると2つありました。

- 人に読みやすくない😵

- ログの量が膨大😵

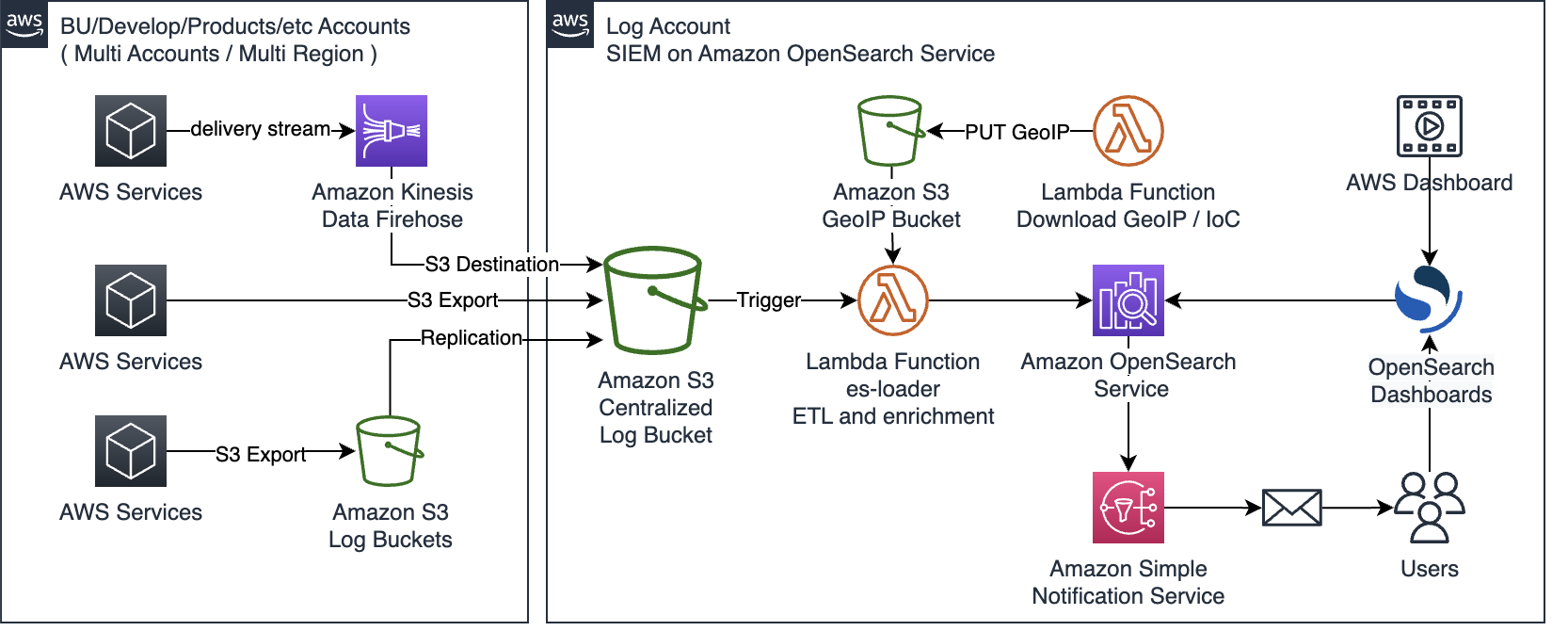

上記課題を解決するためにココナラでは 「SIEM on Amazon OpenSearch Service」 を導入することに決めました。

SIEM on Amazon OpenSearch Serviceについては、AWSの公式資料やGithubに具体的な説明が公開されていますので、もし良かったらご参照ください。

https://github.com/aws-samples/siem-on-amazon-opensearch-service/

他の方式ですと、例えば「S3+Athena」でも実現できますが、検知と視認性を優先するため、ココナラではこの方式を採用しています。

SIEM on Amazon OpenSearch Serviceを用いたセキュリティログ分析として、ココナラは以下の運用を行っています。

- 国内を中心にサービスをしているため、国内・海外のIPアドレスによるアクセス状況 / ブロック状況 / エラー発生状況などをモニタリング。

- アクセス状況を見て、WAFルールの点検などを行い、プロアクティブに攻撃への対策を実施。

セキュリティログの分析とその後のアクションを行うことで、以下がわかりました。

- 想像以上にお行儀の悪いアクセス・攻撃と思われるアクセスが頻繁に来ていた。

- 例えば、検索エンジンのbotがとんでもない頻度でアクセス(スクレイピング)していて、アラートに引っかかっていた

- 怪しいアクセスは「5xx系」ではなく、「403」で返せれば、アクセスが止まることが大多数。

今後の取り組み

攻撃は日々進化しているため、ツールを入れてモニタリング ⇢ ルールの整備を行うだけでなく、継続したチューニング / リファクタリングを行うことが重要です。 前述の通り、怪しいアクセスを403で返されば信頼性は高まると言えますが、油断はできません。

以下の2点を肝に銘じることが大事です。

- ソリューションは「導入する」よりも「導入後の運用」が重要!

- 「リアクティブ」だけでなく、「プロアクティブ」な仕掛けが重要!

セキュリティログの分析により、サイトの信頼性向上の糸口が見つかります! みなさまも、ぜひSRE × セキュリティの切り口で実践してみませんか?